Servidor de comunicacions Linkat 4

De Wiki Linkat

Contingut |

| |

Instal·lació

|

Aquest apartat us guiarà en el procés d'instal·lació del perfil de Servidor de Comunicacions de la Linkat4. |

| |

Instal·lació del sistema base

|

Per instal·lar una Linkat4 adequada per aquest perfil cal obtenir la versió d'instal·lació, que inclou els perfils de servidors de Linkat4. La podreu trobar aquí, baixeu la ultima versió del DVD d'instal·lació i graveu-lo en un medi que es pugui utilitzar per engegar el sistema (típicament un DVD). |

Instal·lació del perfil de Servidor de Comunicacions

|

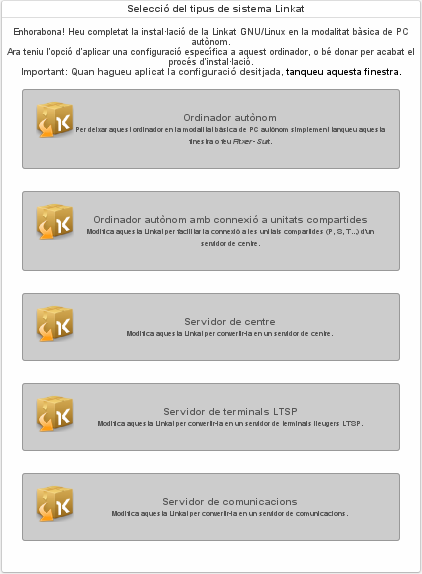

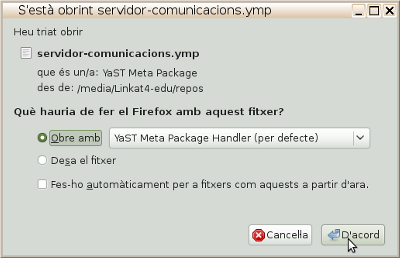

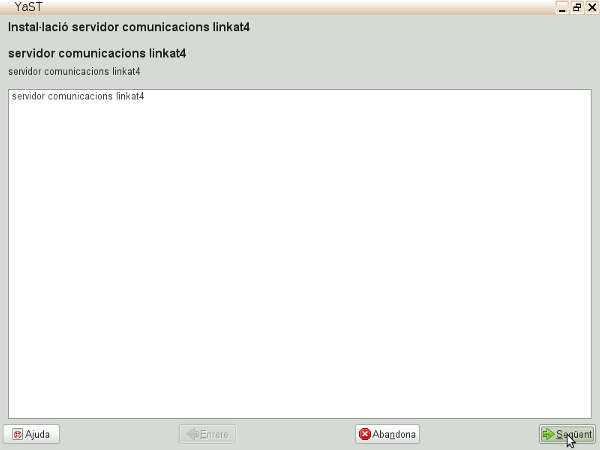

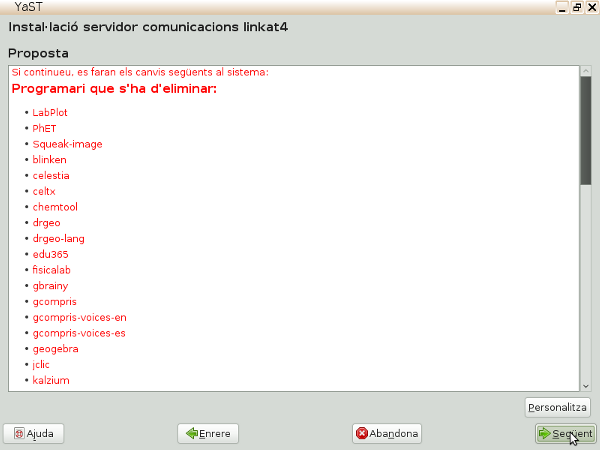

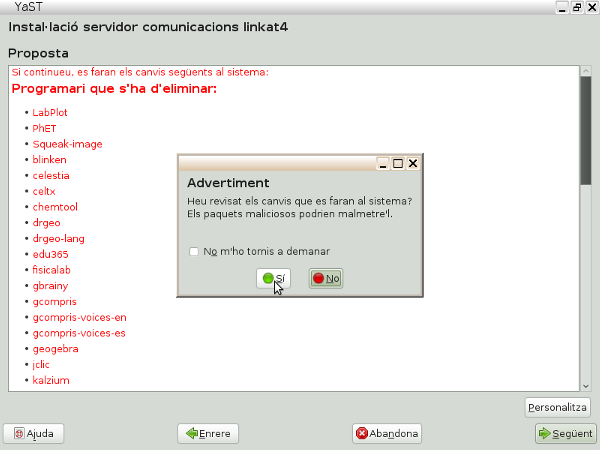

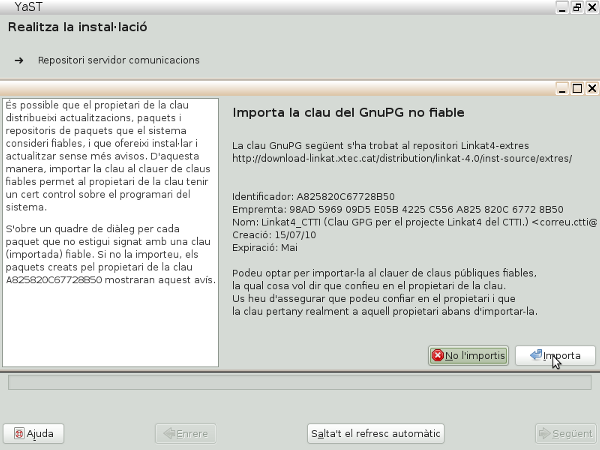

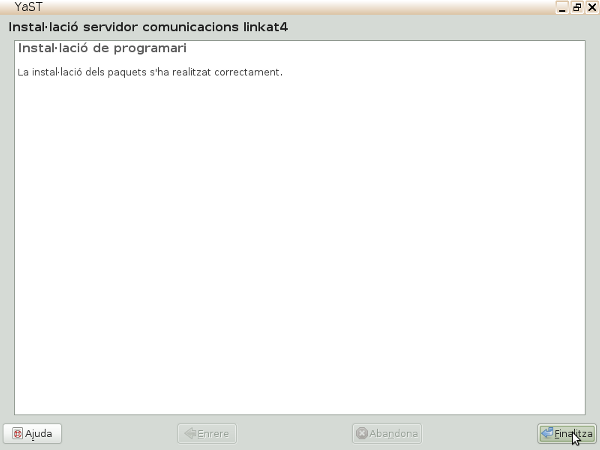

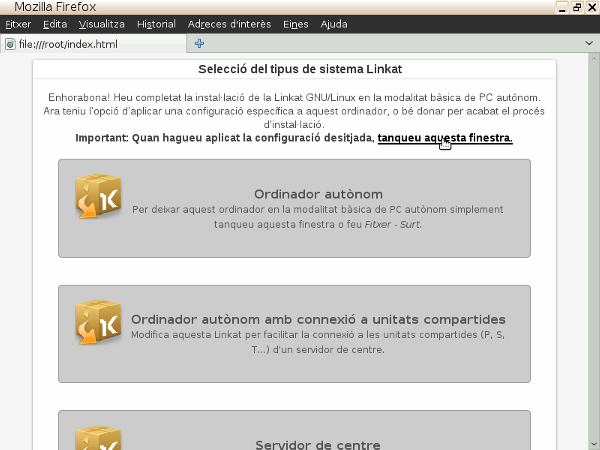

Un cop instal·lat el sistema base i després de reiniciar, s'engegarà una pantalla (Yast2-install) que farà unes configuracions, a continuació en apareixerà el Firefox a pantalla completa mostrant-nos el selector de perfils: Quan veieu aquesta pantalla, seleccioneu el perfil de Servidor de comunicacions. A continuació obriu el one-click-install amb el Yast Meta Package Handler:Tot seguit accepteu les preguntes tal i com mostren les imatges: En aquest punt es començarà a instal·lar el perfil. Quan acabi ja podeu finalitzar: Un cop finalitzat el procés d'instal·lació tornareu al selector de perfils, tanqueu el Firefox ja sigui tancant la finestra o amb l'enllaç que es veu a la següent imatge: |

Un cop fet tot això, el perfil de Servidor de Comunicacions estarà instal·lat, el sistema es reiniciarà i ja podreu començar a configurar-lo!

Configuració

|

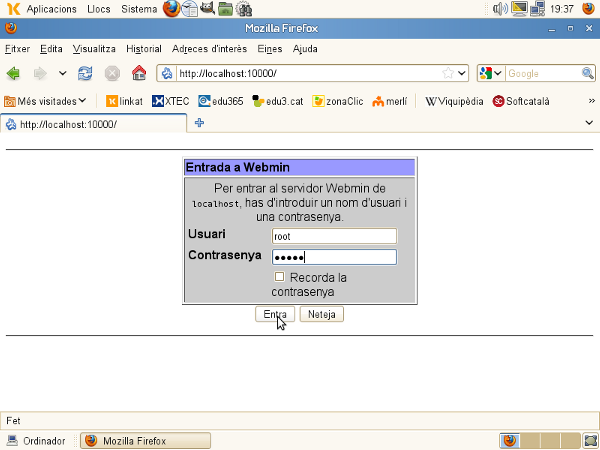

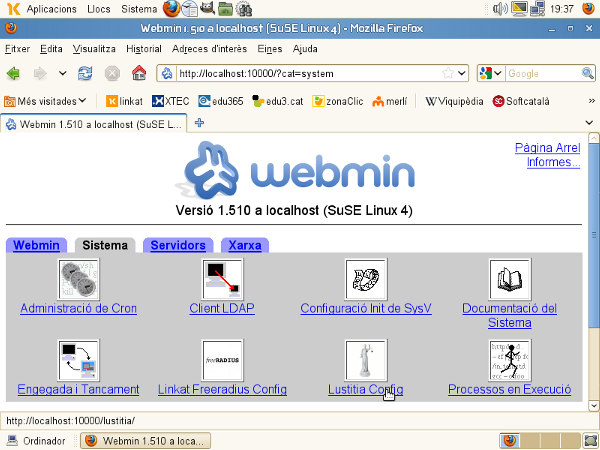

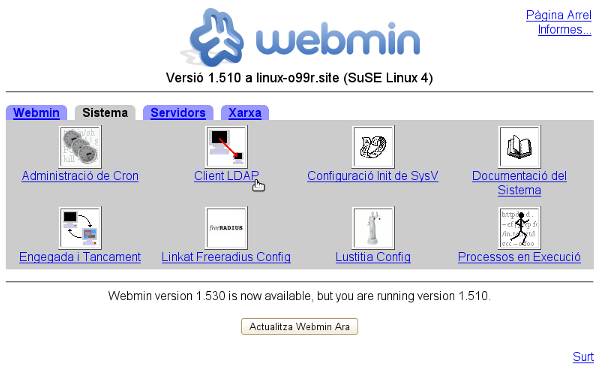

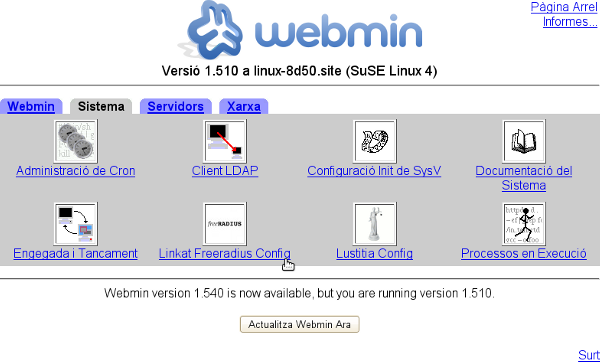

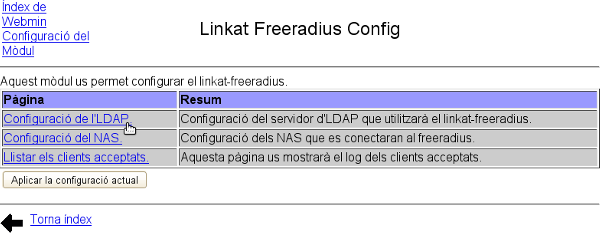

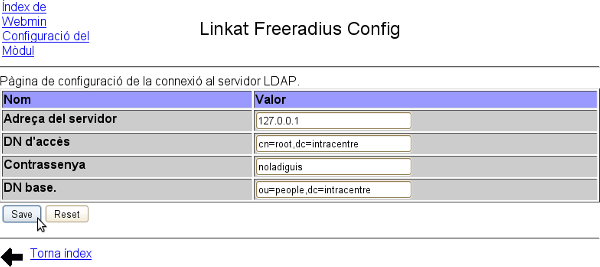

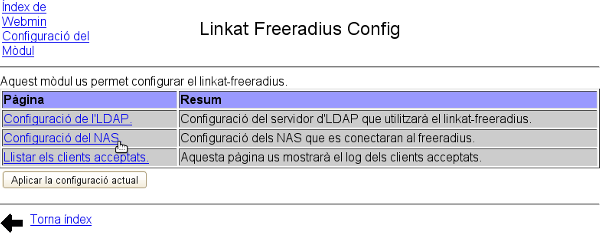

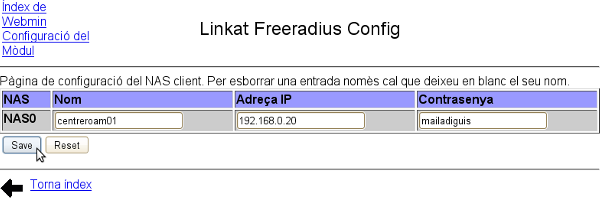

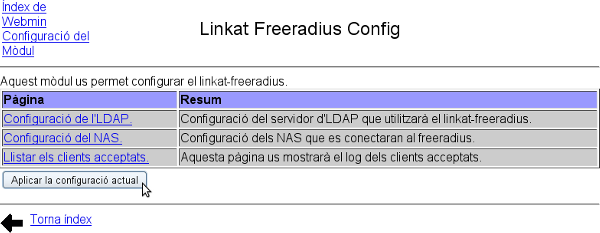

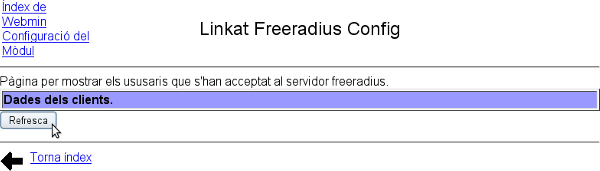

Aquest apartat us guiarà en el procés de configuració de les diferents parts que composen el Servidor de Comunicacions, també s'explica com cal configurar i/o modificar els elements externs al servidor, per exemple els clients. Explicarem primer els aspectes bàsics de la configuració de xarxa, com cal fer la configuració bàsica del servidor i dels clients. A continuació explicarem detalladament com configurar i utilitzar cada un dels components que porta el Servidor de Comunicacions. La interfície principal de configuració és el webmin, que per accedir-hi cal posar la IP del Servidor de Comunicacions i el port 10000, l'usuari que cal utilitzar és root, a continuació us mostrem un exemple: |

Configuració de la xarxa

|

Aquest apartat explica les configuracions de xarxa a nivell IP que han de tenir els diferents elements de la infraestructura on s'implanta el servidor de comunicacions. També s'explica com configurar-ho i es donen recomanacions per al bon ús del servidor. |

Recomanacions

|

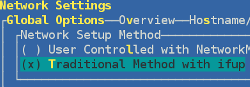

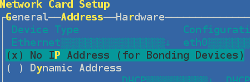

Abans de configurar les interfícies de xarxa del Servidor de Comunicacions es recomana desactivar el NetworkManager i configurar les interfícies implicades sense IP. Per fer-ho es pot executar la següent comanda (com a root), no és la única forma, també es pot fer amb el sysconfig o, gràficament, amb el YaST2: yast lan |

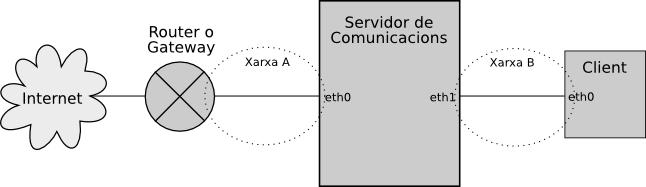

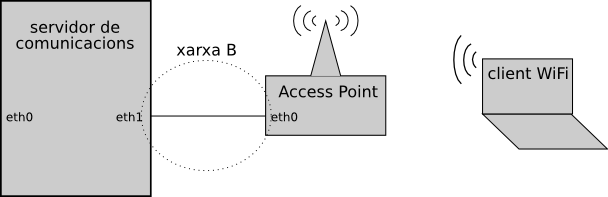

Visió general de les xarxes i les interfícies

Per configurar correctament el Servidor de Comunicacions cal tenir present la topologia general de xarxa de tota la infraestructura implicada. A continuació exposarem un exemple molt simplificat, suposem que tenim els següents elements a la infraestructura: Veiem que tenim les següents màquines:

Veiem que existeixen les següents xarxes:

Amb aquest mapa general podem plantejar-nos quines adreces IP volem posar a cada màquina. Generalment les adreces IP de les màquines ja estaran configurades així que el que caldrà fer és adaptar la configuració existent al Servidor de Comunicacions.

|

Configuració del Lustitia

|

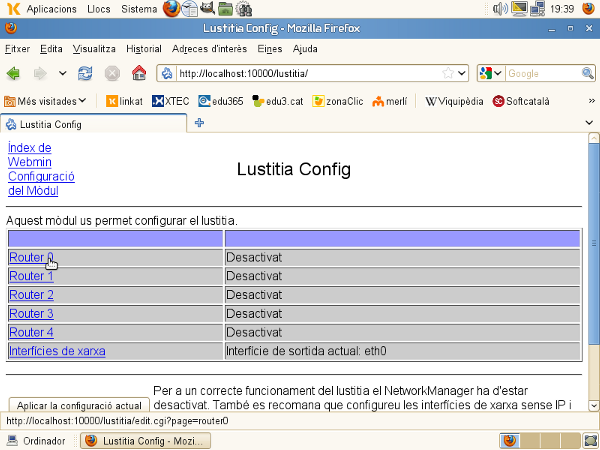

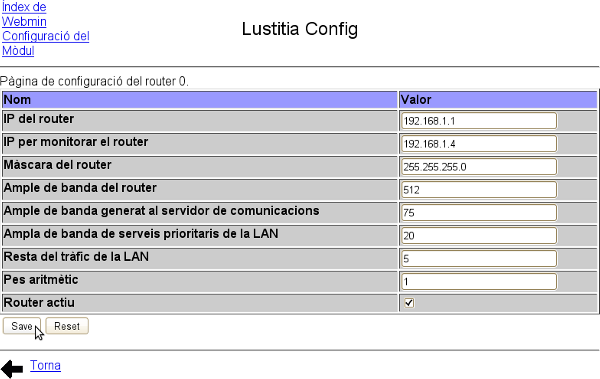

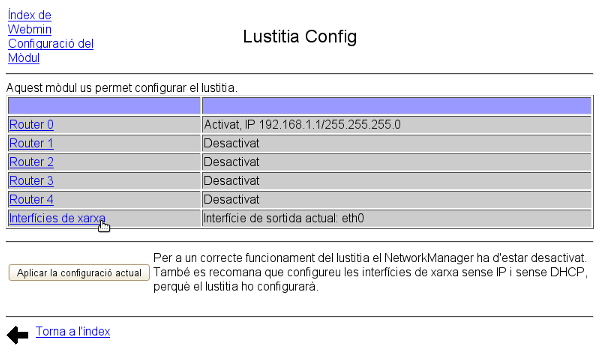

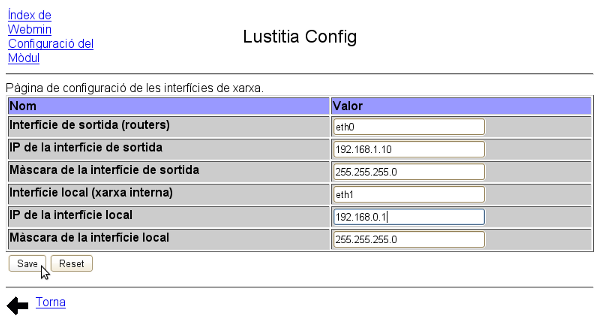

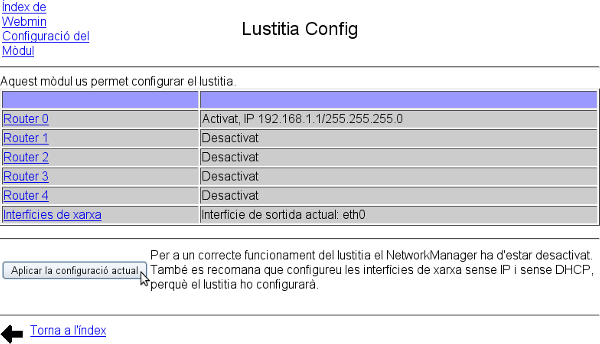

Per configurar les interfícies del Servidor de Comunicacions cal utilitzar el mòdul de webmin del Lustitia, també és possible (però no recomanable) fer-ho editant el fitxer de configuració del Lustitia: /usr/share/lustitia/lustitia.conf. Seguirem l'exemple anterior i utilitzarem les adreces IP que s'hi mostren. Primer accedim al mòdul de configuració del Lustitia: Un cop dins de la configuració, accedim a l'apartat que diu Router 0: Aquí hi hem de configurar diferents coses:

Un cop canviades les configuracions pertinents premem salvar. Ara anem a l'apartat de configuració de les interfícies de xarxa: Posem la configuració desitjada i premem salvar: Ara ja podem aplicar la configuració! A partir d'aquest moment el Lustitia estarà funcionant, les màquines de la Xarxa B que estiguin correctament configurades haurien de poder sortir a Internet. |

Configuració d'un client

|

Per configurar una màquina client segons l'exemple anterior cal fer que tingui la següent configuració de xarxa:

|

Configuració del servidor DNS

|

Per habilitar el DNS caching cal executar les següents comandes, des de una consola amb l'usuari root: rcnamed start Per fer que el servidor de DNS s'engegui sempre a l'inici executeu: insserv named Per configurar servidors DNS (el 8.8.8.8 i el 192.168.2.3 per exemple) com a forwarders del nostre servidor DNS cal seguir els següents passos:

NETCONFIG_DNS_FORWARDER="bind" NETCONFIG_DNS_STATIC_SERVERS="8.8.8.8 192.168.2.3"

forward first; include "/etc/named.d/forwarders.conf";

netconfig update rcnamed reload echo nameserver 127.0.0.1 > /etc/resolv.conf |

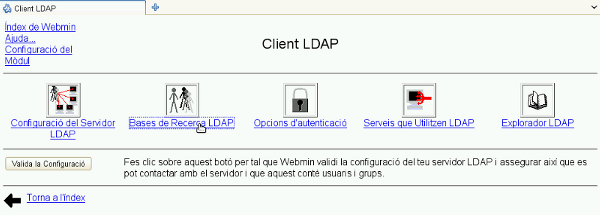

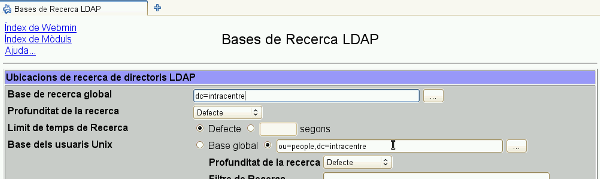

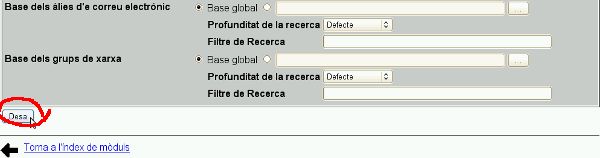

Configuració del client LDAP

|

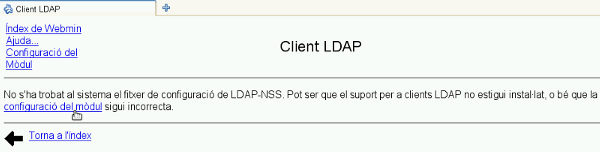

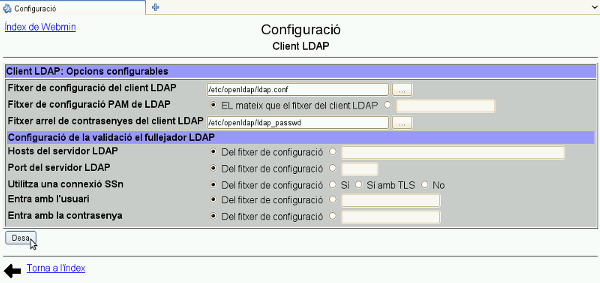

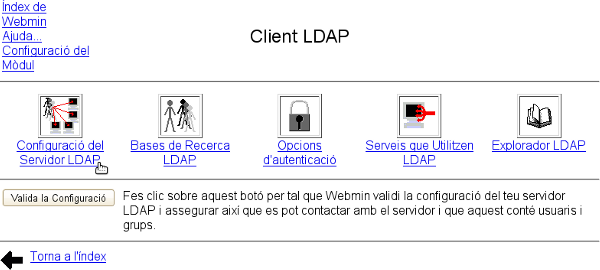

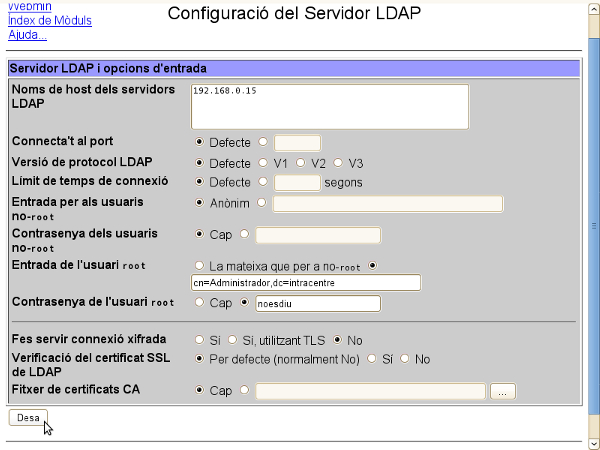

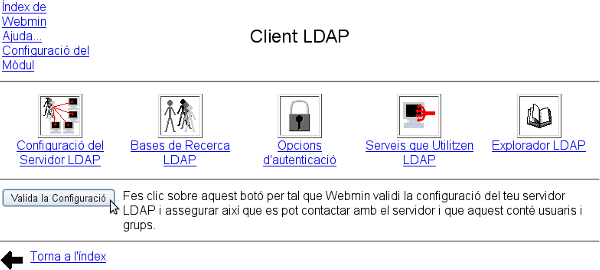

Per administrar un servidor d'LDAP cal que aneu al webmin i seguiu els següents passos: Anar a l'apartat Client LDAP: Si hi entreu per primer cop haureu de configurar el mòdul, trobareu la següent pantalla. Cliqueu a configuració del mòdul. A continuació configureu el mòdul tal com es veu a la imatge, cal emplenar el camp Fitxer de configuració del client LDAP amb /etc/openldap/ldap.conf i el camp Fitxer arrel de contrasenyes del client LDAP amb /etc/openldap/ldap_passwd. Anar a l'apartat de configuració del servidor LDAP. Configurar el client amb les dades del servidor LDAP remot. Podeu validar que tot és correcte fent una prova de connexió. També podeu definir els camps següents dins de l'apartat Base de Recerca de LDAP. Configureu el camp Base de recerca global amb dc=intracentre (per exemple) i el camp Base dels usuaris Unix amb ou=people,dc=intracentre. Finalment cliqueu al botó Desa que es troba a baix de tot del formulari. |

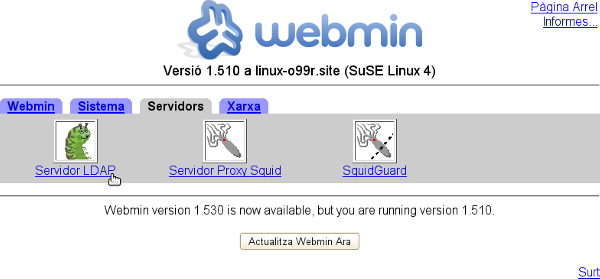

Configuració del servidor LDAP

|

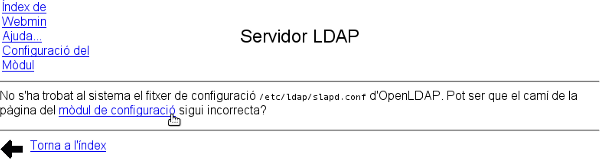

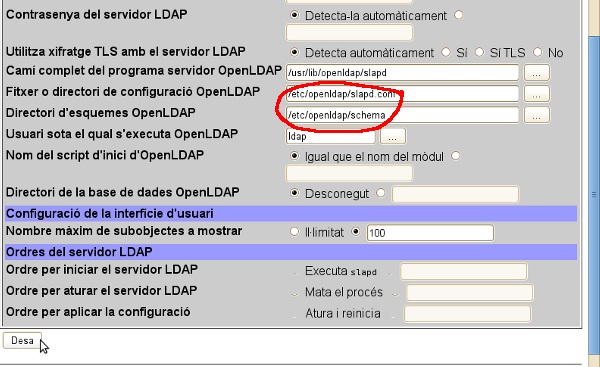

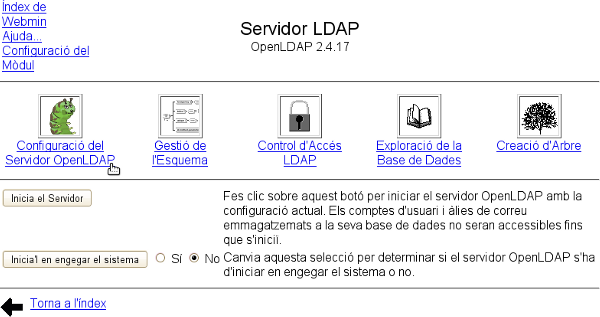

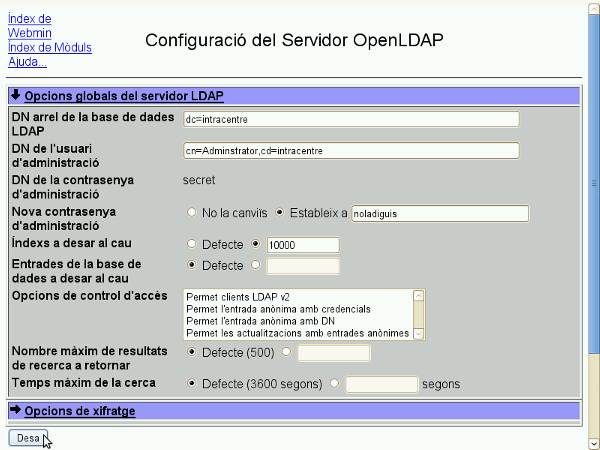

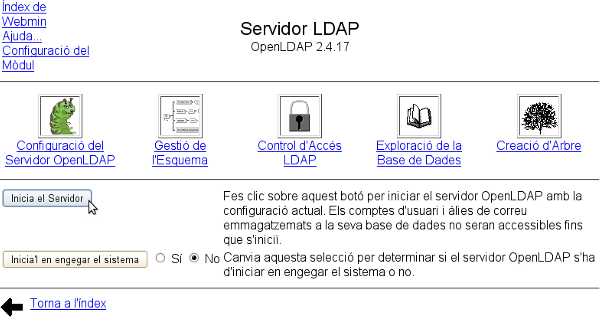

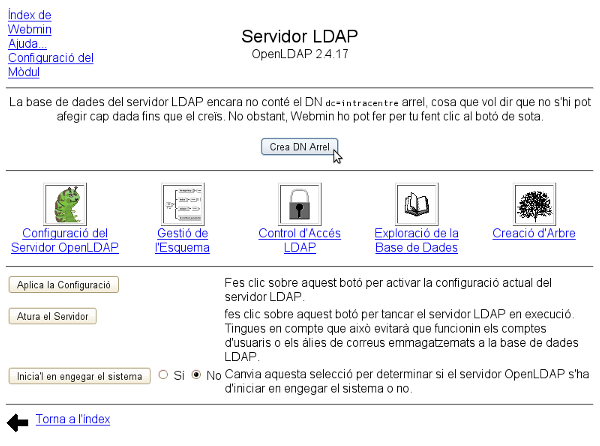

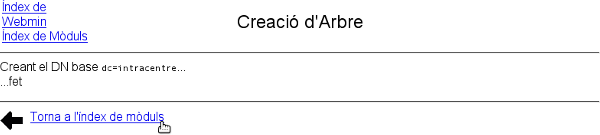

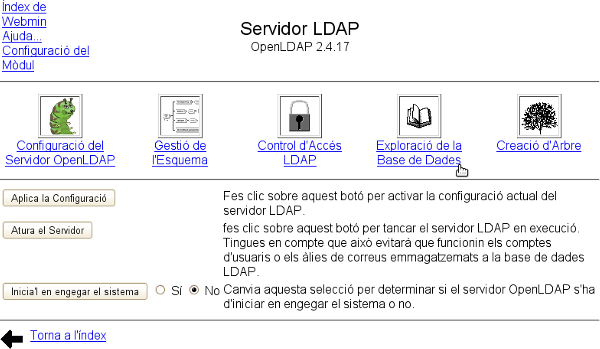

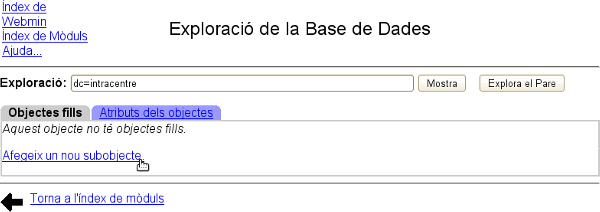

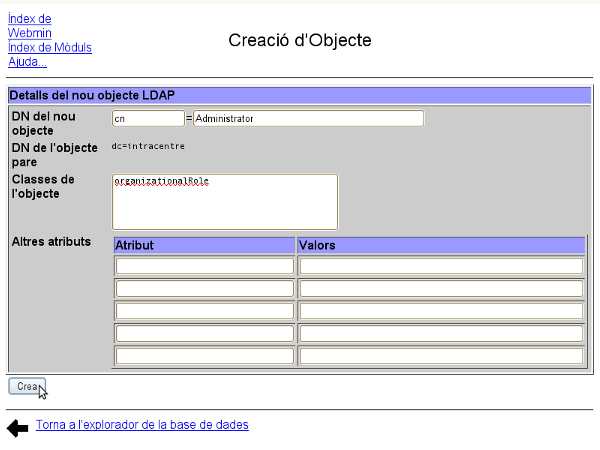

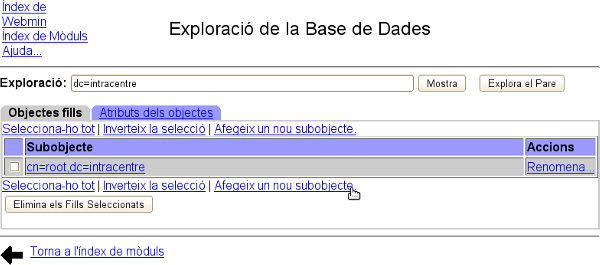

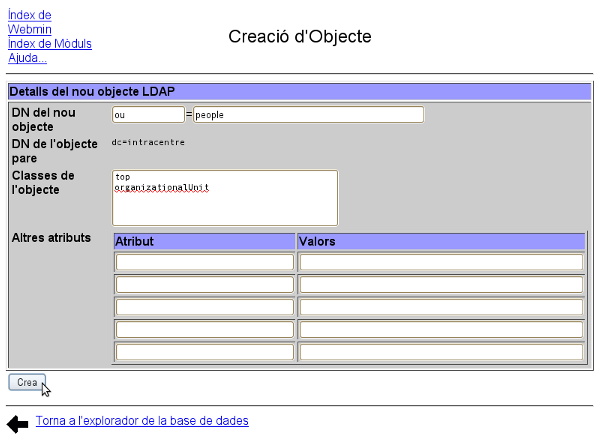

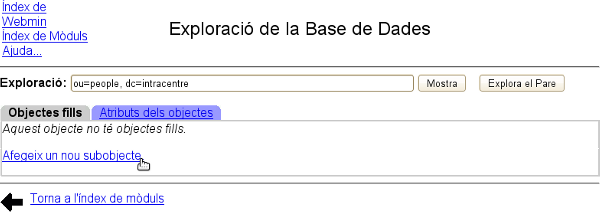

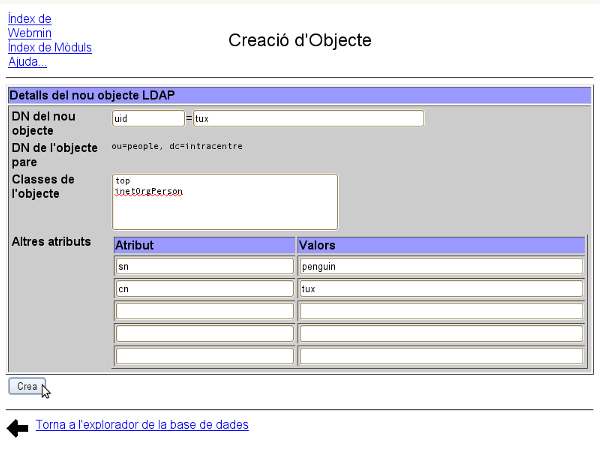

Per configurar el servidor LDAP a dins del Servidor de Comunicacions cal seguir els següents passos. Tingueu en compte que són un exemple per crear un LDAP bàsic, vosaltres haureu de crear l'estructura que necessiteu. Accedim al mòdul de configuració del servidor LDAP del webmin. Si en aparegués la següent pantalla cal prèmer l'enllaç mòdul de configuració. Cal corregir les rutes on diu /etc/ldap/... per /etc/openldap/... i prémer Desa. Accedim a l'apartat de configuració del servidor LDAP. Configurem els paràmetres de la forma que necessitem (aquests són d'exemple) i premem el botó Desa. Iniciem el servidor LDAP prement el botó Inicia el servidor. A continuació cal crear el DN arrel quan ho pregunti i tornar a l'índex. Per crear l'estructura de l'LDAP anem a Exploració de la Base de Bades. Anem a Objectes fills de dc=intracentre. Configurem l'usuari administrador de l'LDAP, que en aquest cas es diu Administrator, premem Crea. Afegim el grup people. El configurem i premem Crea. Afegim l'usuari tux al grup people. El configurem i premem Crea. Ara podem canviar la contrasenya de l'usuari tux amb la següent comanda (en un terminal, com a usuari root): ldappasswd -D cn=Administrator,dc=intracentre -x -w noladiguis -s nova_contrasenya_del_tux uid=tux,ou=people,dc=intracentre I finalment afegim el servei a l'inici del sistema amb la següent comanda (en un terminal, com a usuari root): chkconfig --add ldap |

Configuració del proxy cache Squid

|

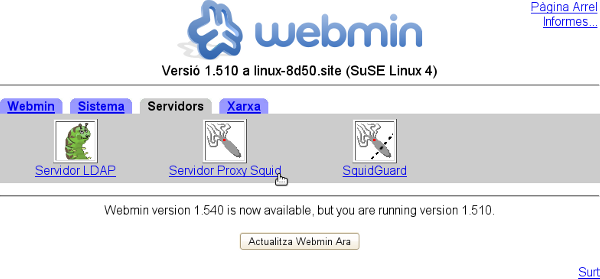

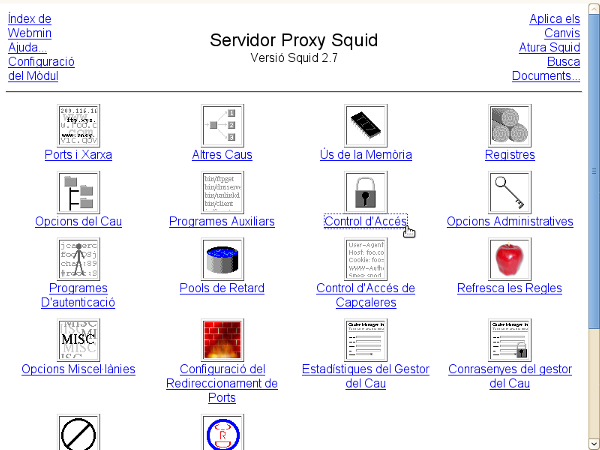

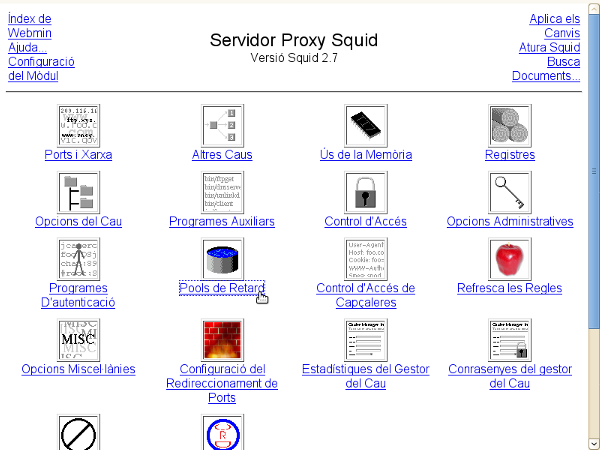

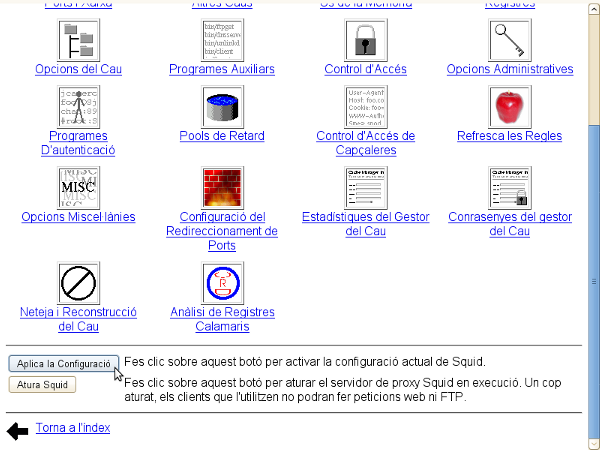

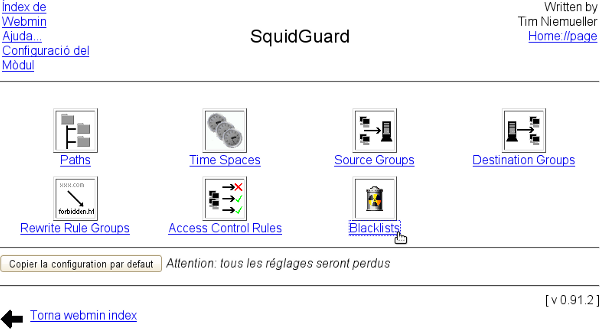

El proxy cache Squid us permet controlar el tràfic HTTP i HTTPS, us permet denegar llocs, fer llistes blanques, fer llistes negres, establir ACLs, implementa una cache per tal d'accelerar la navegació i reduir la càrrega de la xarxa i permet modular l'ample de banda de les connexions que controla. A continuació es mostren exemples bàsics de configuració de cadascuna d'aquestes possibilitats. Per configurar-lo utilitzarem el seu mòdul de webmin, és aquest: |

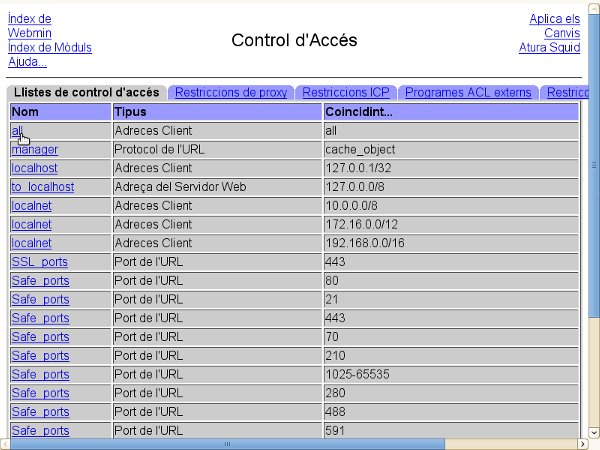

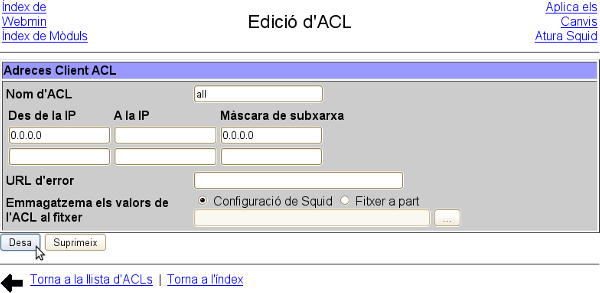

ACLs

|

Per configurar una ACL (Access Control List), cal seguir els següents passos. En aquest exemple farem una ACL que engloba a totes les connexions (0.0.0.0). Anem a la configuració de Control d'Accés. Seleccionem l'ACL all. La configurem amb la IP 0.0.0.0 per englobar tots els clients. |

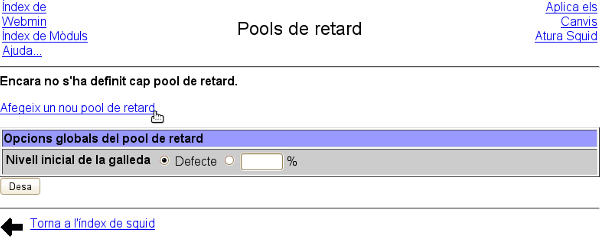

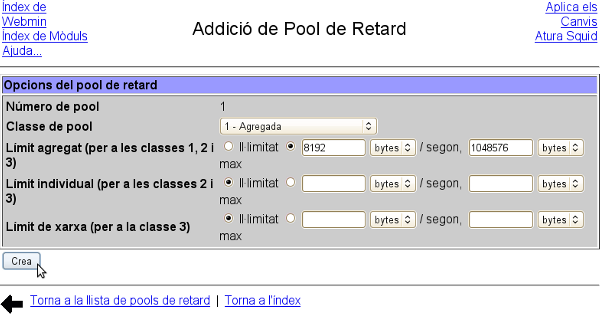

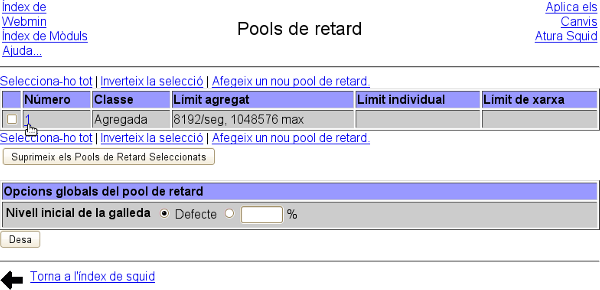

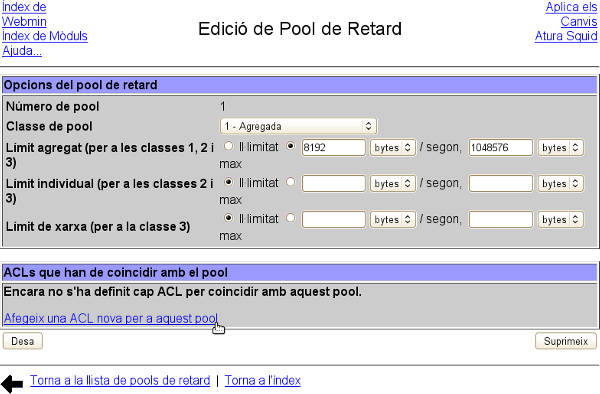

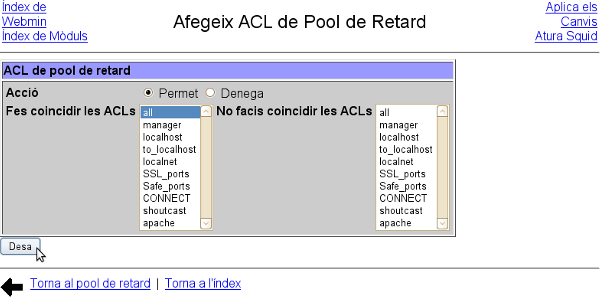

Delay pools

|

Per configurar un Delay Pool, cal seguir els següents passos. En aquest exemple crearem un Delay Pool per limitar l'ample de banda del tràfic HTTP i HTTPS de tots els clients de l'Squid a 8 KB/s. Anem a la configuració dels Delay Pools. Creem un nou Delay Pool. Configurem el Delay Pool amb els valors que ens interessen i premem Crea. Hi entrem un altre cop. Afegim un ACL per aquest Delay Pool. Seleccionem l'ACL all per el nostre Delay Pool i premem Desa. Finalment apliquem la configuració. A partir d'aquest moment els clients de l'Squid no podran navegar a més de 8 KB/s. |

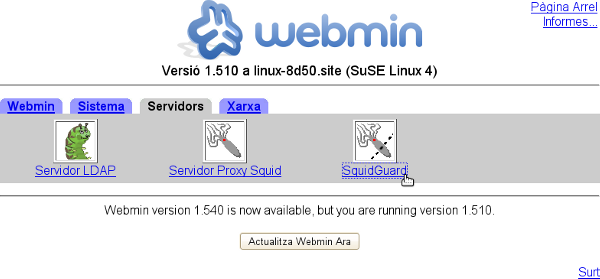

Squidguard

|

Squidguard és un redirector d'URLs per Squid, ens permet implementar llistes blanques i negres per a les connexions que passen per l'Squid i, en general, controlar l'accés a llocs web. |

Llistes negres

|

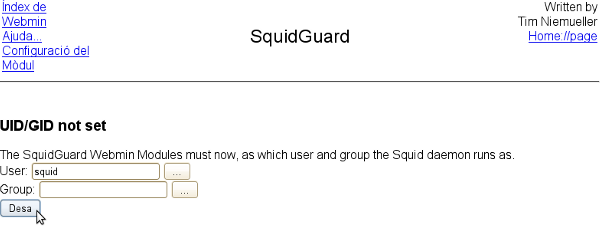

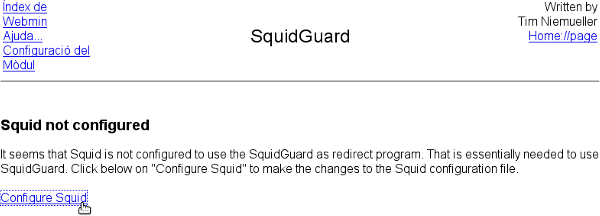

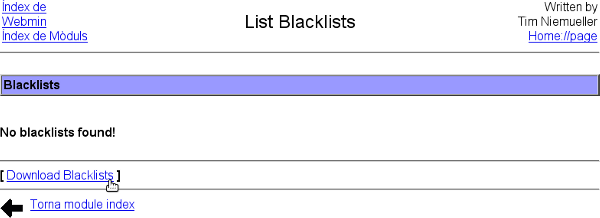

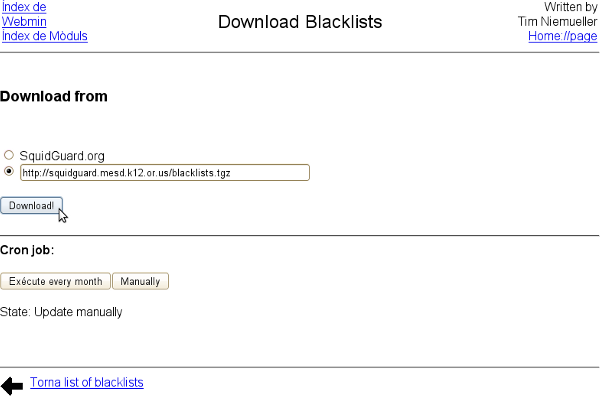

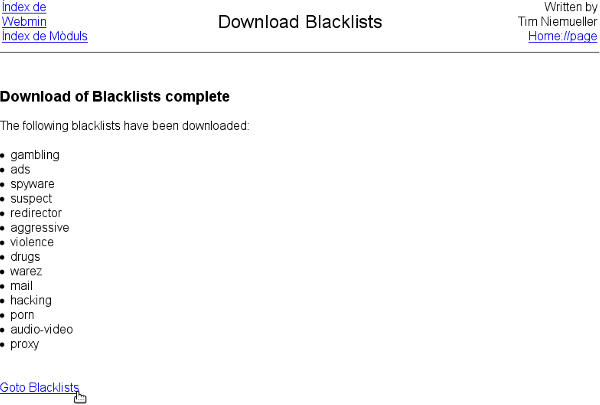

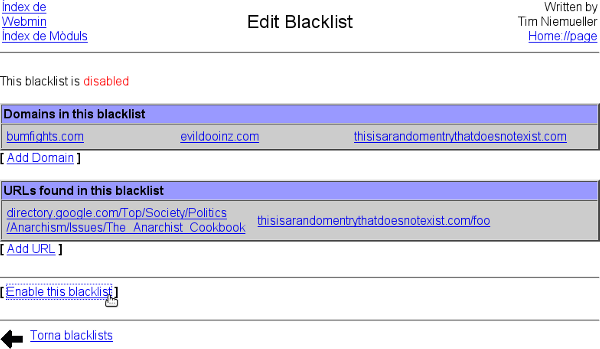

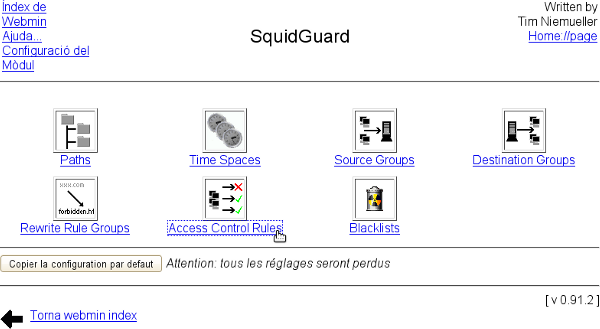

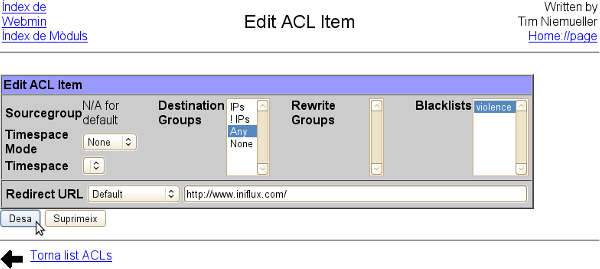

Les llistes negres són llistes que contenen noms de domini o URLs que volem controlar, hom pot crear les seves própies llistes i també n'hi han de fetes a Internet. En aquest exemple utilitzarem una llista negra qualsevol i configurarem l'Squidguard perque la utilitzi. Accedim al mòdul de configuració de l'Squidguard. És possible que ens surti el segent missatge, introduïm l'usuari squid i premem Desa. També és possible que ens avisi que l'Squid no esta configurat per utilitzar l'Squidguard, el configurem prement l'enllaç. Ara ja podem accedir a l'apartat de llistes negres. Com que no tindrem cap llista, premem Download Blacklists. Nota: Descarregarem les llistes negres des de la URL següent: http://squidguard.mesd.k12.or.us/blacklists.tgzPosem la llista negre que ens interessa i premem Download!. Es poden trobar més llistes negres a Internet. Tornem al menú de llistes negres. Entrem a la que volguem activar i premem Enables this blacklist per poder-la utilitzar. Els enllaços Add Domain i Add URL ens permeten editar les llistes. Ara que ja tenim una llista negra que podem utilitzar, configurarem l'Squidguard per utilitzar-la. Anem a la configuració d'ACLs. Seleccionem el grup a qui afectarà (all), la llista negra que volem i premem Desa. Perque la configuració faci efecte cal aplicar-la a l'Squid. A partir d'aquest moment, cap client de l'Squid podrà visitar pàgines de la llista negra. Quan ho intentin, se'ls redirigirà cap a la URL que hem configurat a l'apartat Redirect URL de l'ACL . |

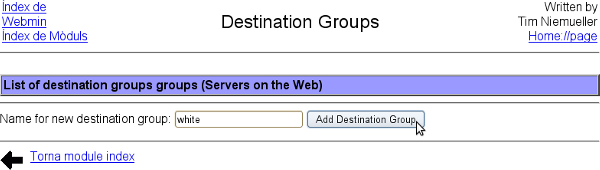

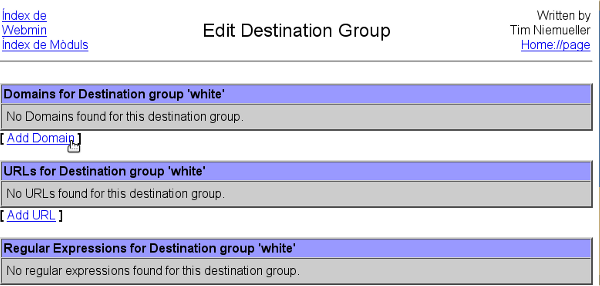

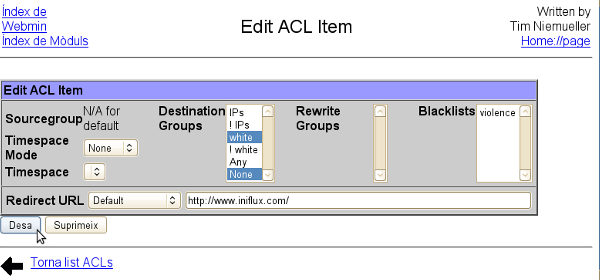

Llistes blanques

|

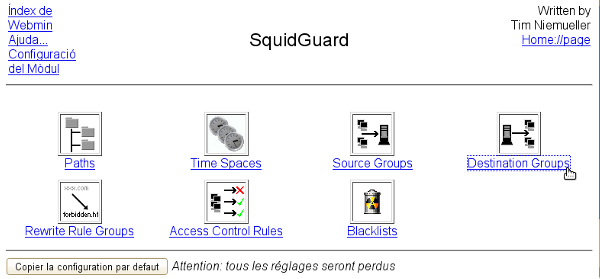

Per configurar llistes blanques primer creem una llista de les pàgines a les que volem que es pugui accedir i després ho deneguem tot menys la llista. Accedim a l'apartat Destination groups. Creem un grup nou. Afegim els dominis i les URLs que volguem. Anem a la configuració d'ACL i la configurem amb Destination groups a ningú (none) i a la nostra llista (white), premem Desa. Perque la configuració faci efecte cal aplicar-la a l'Squid. A partir d'aquest moment els clients de l'Squid només podran visitar les pàgines de la llista blanca, quan intentin accedir a altres pàgines s'els redirigirà cap a la URL que hem configurat a l'apartat Redirect URL de l'ACL. |

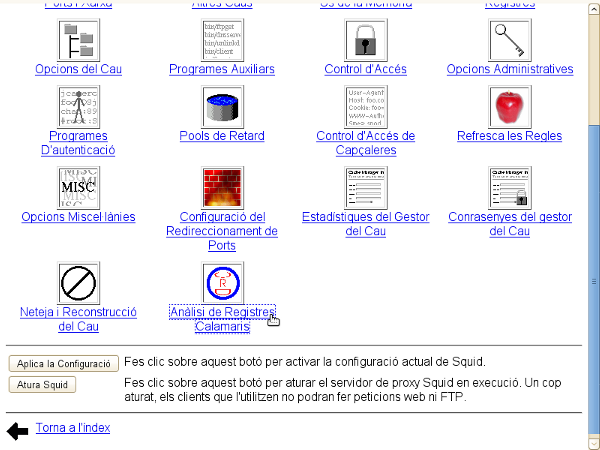

Calamaris

| Per veure informació variada i estadístiques de l'Squid tenim l'eina Calamaris, és un apartat de l'Squid on podem consultar diferents tipus d'informació. |

HTTPS

|

Per fer possible que el tràfic HTTPS estigui controlat per l'Squid i quedi subjecte a totes les configuracions de control que hem explicat cal que TOTS els clients configurin el seu navegador per utilitzar l'Squid com a proxy SSL. Si un client no fa això, quedaria lliure de les restriccions que vulguem posar-li i per evitar-ho cal inhabilitar l'accés al port 443 (HTTPS). #iptables -t nat -A PREROUTING -i ${ETH_IN}+ -p tcp --dport 443 -j REDIRECT --to-port 3128

Després cal afegir a sota el següent: iptables -A FORWARD -i ${ETH_IN}+ -p tcp --dport 443 -j DROP

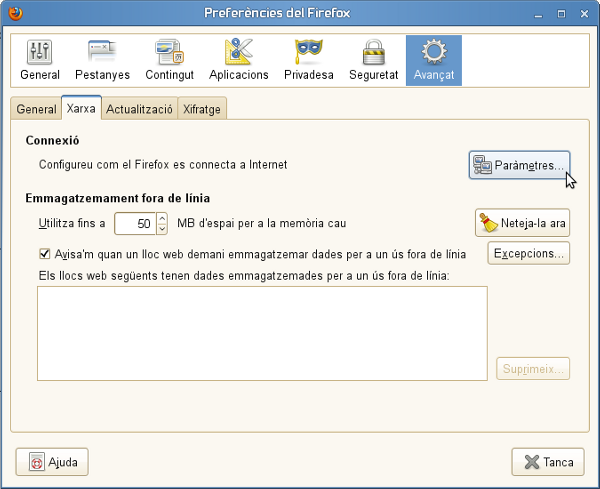

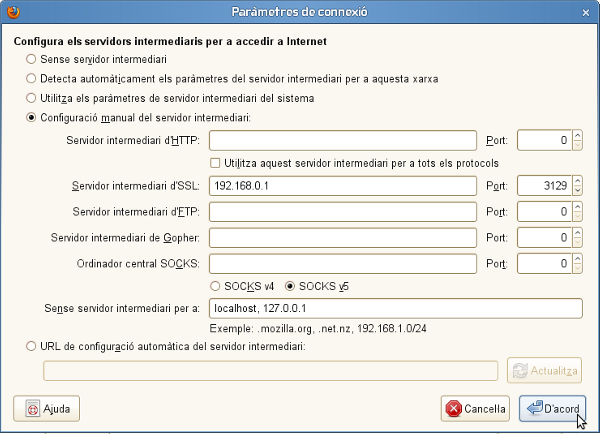

Un cop aplicada aquesta configuració cal reiniciar el lustitia fent: /etc/init.d/lustitia_rc restartPer configurar el Firefox d'un client perquè pugui utilitzar connexions HTTPS cal aplicar-hi la següent configuració, editem les propietats de xarxa del Firefox. Configurem l'Squid com a proxy SSL (s'utilitza la IP de l'exemple anterior, poseu-hi la IP de la interfície eth1 del Servidor de Comunicacions). |